公钥基础设施(PKI)

简介

公钥基础设施(PKI, Public Key Infrastructure*是一套由硬件、软件、人员、策略和程序组成的完整体系,用于管理数字证书及加密密钥。它的核心目标是在不安全的网络环境中,为通信双方提供可信的身份验证、数据加密与完整性保证,从而构建起安全的数字信任体系。在 PKI 中,最关键的角色是证书颁发机构(CA, Certificate Authority)。CA 负责对实体(如服务器、用户、设备或应用)进行验证,并为其签发数字证书。证书中包含公钥及相关身份信息,通过 CA 的签名保证其可信性。为了提升安全性与分层管理能力,PKI 通常采用树状结构:最顶层是根 CA(Root CA),其密钥高度信任但使用频率极低;其下由一个或多个中间 CA(Intermediate CA)承担实际证书签发工作,这样能减少风险并更好地管理不同的安全域。

云梦镜像公钥基础设施(PKI)是维护内网通信安全的基石,在内网通信和应用间通讯时,应该采用加密和证书签名的方式进行。该文档说明了PKI体系和使用方式。

PKI体系

根据认证实践声明(CSP),在内网受控工控机中存储着根CA的证书和密钥。在根CA和中间CA部署完毕后,受控工控机关机,同时启用如下两个中间CA:

DreamReflex Server Intermediate CA:用于签发内部服务器证书,维护内网HTTPS环境。DreamReflex Application Intermediate CA:用于签发应用间通讯的证书,维护mTLS,零信任通讯。

服务器通讯中间CA

DreamReflex Server Intermediate CA 中间CA是以CFSSL应用形式存在的,位于内部服务器中。应按照流程签发证书,且只能用于签发HTTPS证书。

应用通讯CA

DreamReflex Application Intermediate CA 中间CA是以公共服务存在的,位于网络中通过HTTP提供服务。需求者可访问 https://pki.dreamreflex.com 进行管理。

PKI的使用方式

SSL证书场景

在内网服务中,如果涉及某个服务使用HTTP,则必须强制使用HTTPS和HSTS,SSL证书则必须使用DreamReflex Server Intermediate CA签发的证书,并在服务端设置证书链。

关于HSTS:HTTP Strict Transport Security是一种由服务器通知浏览器“今后只能通过 HTTPS 访问本站”的安全机制。开启后,浏览器在设定时间内会强制使用加密连接,即使用户输入的是 http:// 也会自动改成 https://,从而防止中间人攻击和协议降级攻击,提升网站的通信安全。

需要注意的是,使用这种方式进行加密的服务需要在电脑中提前预装根证书或中间证书,而根证书的必要的,可访问 https://pki.dreamreflex.com 下载。若在线PKI服务失效,则可前往 https://raw.githubusercontent.com/dreamreflex/cert-trust/refs/heads/main/root-ca.pem 下载证书。

Windows系统安装证书

Windows的组策略当用户加入GreenShadeServiceMeshDomain中,且OU正确设置,则根证书会自动推送生效。但如果您的设备位于内网且不受组策略管理,则可按照如下方式手动安装证书。

-

将CA保存为cer格式

-

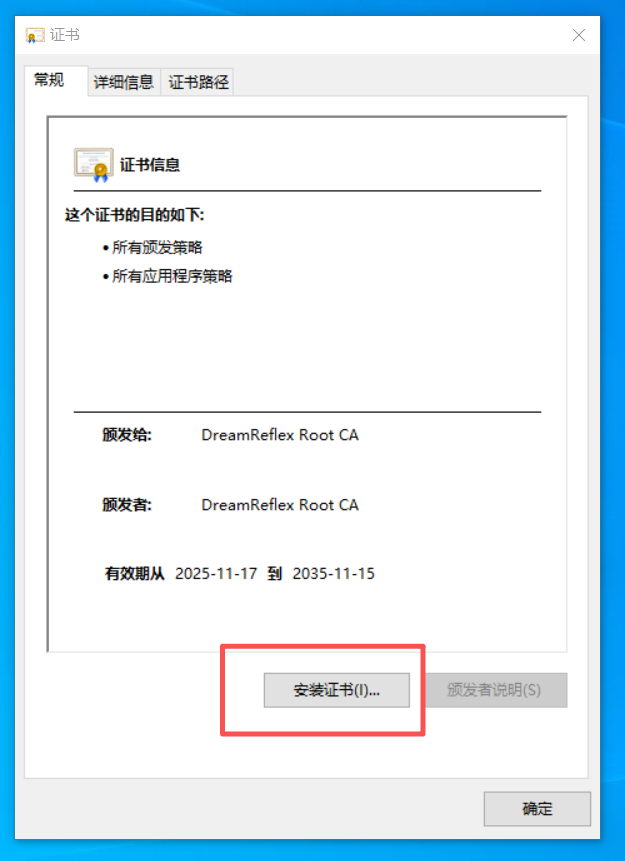

打开证书准备安装

-

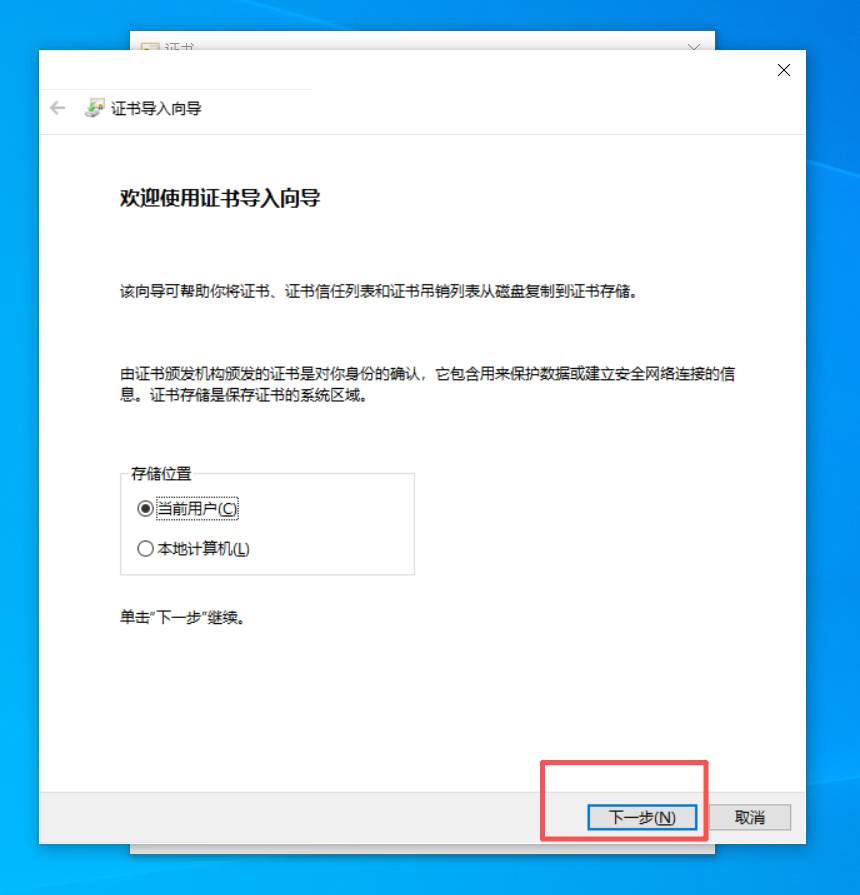

选择安装用户

-

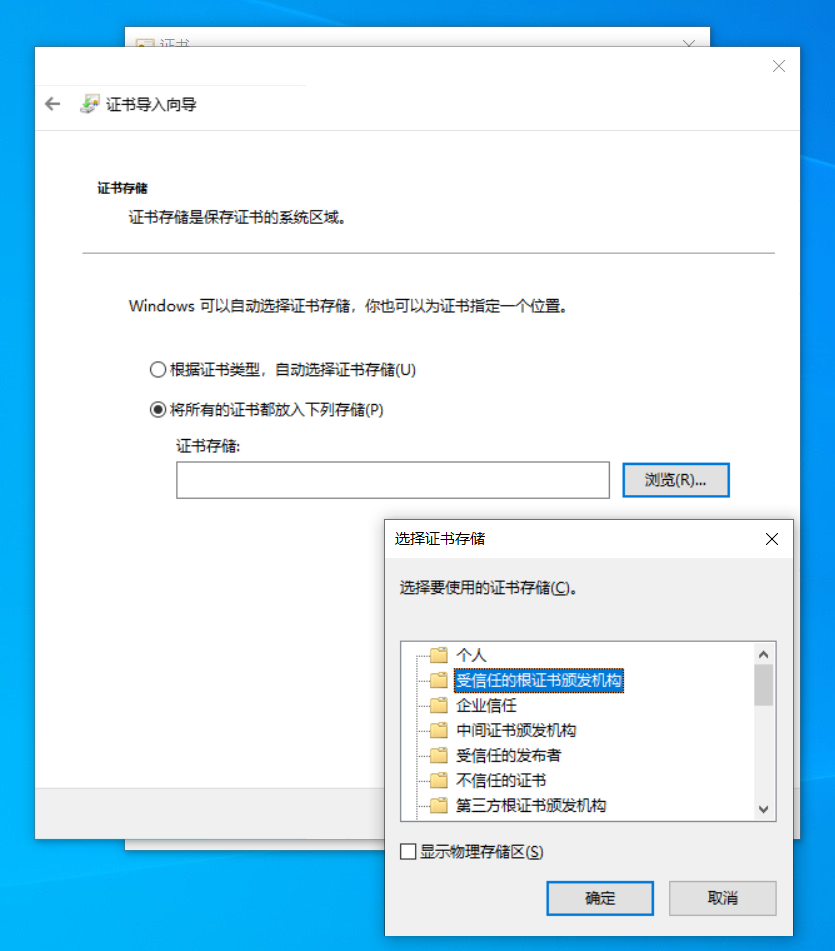

选择安装位置

-

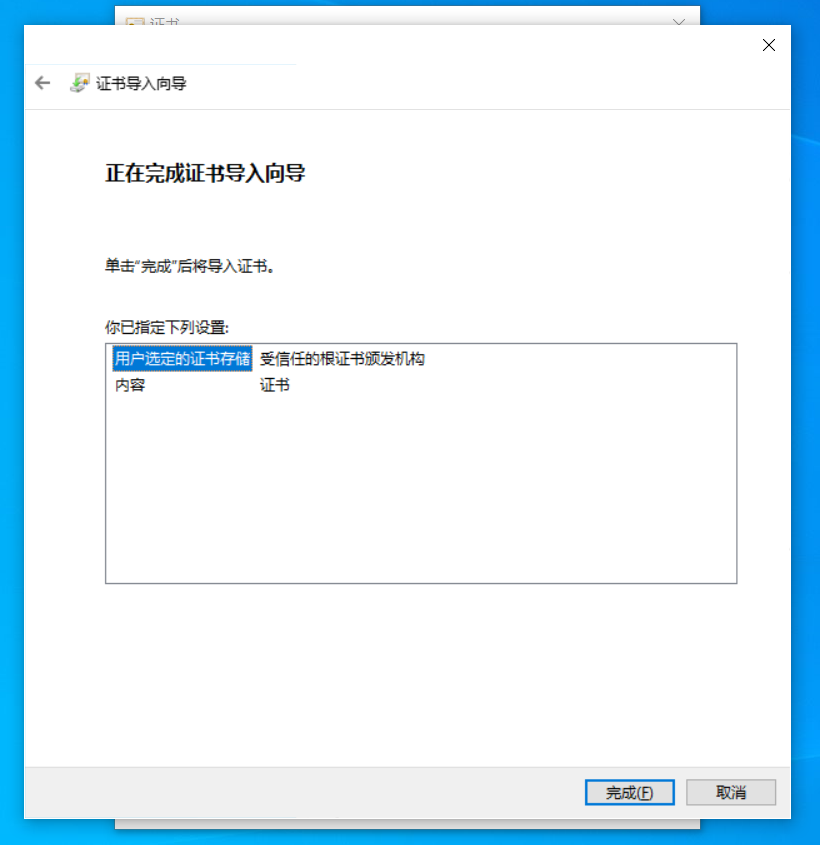

开始安装

-

安装完成

Linux系统安装证书

-

把 CA 证书复制到系统证书目录

sudo cp your-root-ca.crt /usr/local/share/ca-certificates/ -

更新系统证书

sudo update-ca-certificates执行后会显示:

Adding debian:your-root-ca.crt -

验证

sudo ls /etc/ssl/certs | grep your-root-ca

mTLS场景

根据零信任要求,如果两个应用之间使用TLS进行加密通讯,则CA证书是必须的,但此时如果没有条件使用证书链,则可使用根证书。

根据CSP,所有mTLS证书都使用DreamReflex Application Intermediate CA签发,因此可以前往PKI中心下载中间CA的证书,也可登录后自行签发。